Mal uso y abuso del servidor NTP

El uso indebido y abuso del servidor NTP cubre una serie de prácticas que causan daños o degradación a un servidor de Protocolo de tiempo de red (NTP), que van desde inundarlo con tráfico (efectivamente un ataque DDoS ) o violar la política de acceso del servidor o las reglas de participación de NTP . Un incidente fue calificado como vandalismo NTP en una carta abierta de Poul-Henning Kamp al fabricante de enrutadores D-Link en 2006. [1]Posteriormente, otros han ampliado este plazo para incluir de forma retroactiva otros incidentes. Sin embargo, no hay evidencia de que alguno de estos problemas sea vandalismo deliberado. Por lo general, son causados por configuraciones predeterminadas miopes o mal elegidas.

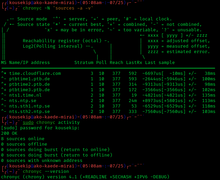

Una forma deliberada de abuso del servidor NTP se notó a finales de 2013, cuando los servidores NTP se utilizaron como parte de ataques de denegación de servicio de amplificación . Algunos servidores NTP responderían a un solo paquete de solicitud UDP "monlist", con paquetes que describen hasta 600 asociaciones. Al utilizar una solicitud con una dirección IP falsificada, los atacantes podrían dirigir un flujo amplificado de paquetes a una red. Esto resultó en uno de los ataques de denegación de servicio distribuidos más grandes conocidos en ese momento.[2]

Los problemas más problemáticos han involucrado direcciones de servidor NTP codificadas en el firmware de los dispositivos de red de los consumidores. Dado que los principales fabricantes y OEM han producido cientos de miles de dispositivos que utilizan NTP y los clientes casi nunca actualizan el firmware de estos dispositivos, los problemas de tormentas de consultas de NTP persistirán mientras los dispositivos estén en servicio.

Un error de software NTP particularmente común es generar paquetes de consulta en intervalos cortos (menos de cinco segundos) hasta que se recibe una respuesta

Si bien podría ser técnicamente razonable enviar algunos paquetes iniciales a intervalos cortos, es esencial para la salud de cualquier red que los reintentos de conexión del cliente se generen a velocidades logarítmicas o exponencialmente decrecientes para evitar la denegación de servicio .

Este retroceso en protocolo exponencial o logarítmico se aplica a cualquier protocolo sin conexión y, por extensión, a muchas partes de los protocolos basados en conexión. Se pueden encontrar ejemplos de este método de retroceso en la especificación de TCP para el establecimiento de conexión, el sondeo de ventana cero y las transmisiones de mantenimiento.